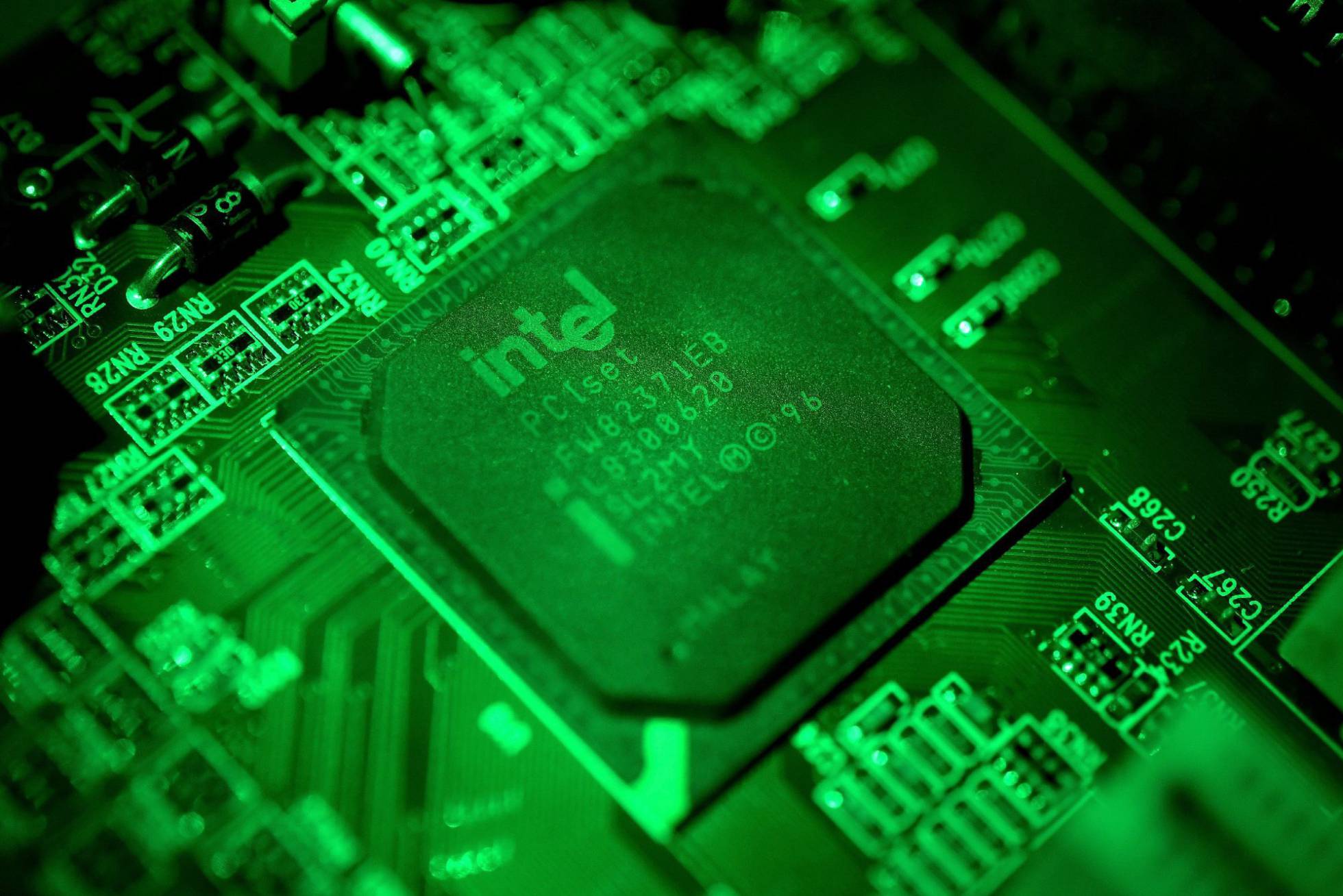

Las vulnerabilidades encontradas ponen en evidencia las técnicas de optimización empleadas para ganar rendimiento por los fabricantes de chips

5 de enero de 2018 – Agencias.

Varios expertos en ciberseguridad han hallado dos vulnerabilidades críticas en el diseño de los procesadores que incorporar la casi todos los ordenadores del mundo. Estos fallos, denominados Meltdown y Spectre, permiten leer la memoria del sistema por un agente externo. Es una puerta abierta a los hackers para robar información sensible como contraseñas o tarjetas de crédito a través de un agujero de seguridad en el hardware, no de software.

Meltdown afecta principalmente a la práctica totalidad de procesadores Intel fabricados desde 1995, y permite a los potenciales ciberdelincuentes saltarse la barrera existente entre las aplicaciones ejecutadas por el usuario y la memoria del sistema.

El problema es especialmente grave en los servidores que emplean compañías como Google, Microsoft o Amazon con sus servicios en la nube a empresas o particulares que dependen de ordenadores con procesadores Intel. Los ciberdelincuentes podrían alquilar sus servicios y robar la información de todos los clientes que estén usando el mismo equipo.

Arreglar el fallo conlleva modificar la gestión de la memoria que realiza el procesador, lo que se traduce en una merma de hasta un 30% del rendimiento en el peor de los casos. Es un impacto dramático para los proveedores de servicios en la nube, no tanto para los usuarios. Las pruebas de rendimiento tras aplicar el parche de seguridad indican que los programas de ofimática, retoque fotográfico o videojuegos no se ven afectados significativamente.

Amazon, Google y Microsoft confirmaron el pasado miércoles haber tomado las medidas necesarias para proteger a sus clientes de la vulnerabilidad Meltdown.

Spectre es una vulnerabilidad más difícil de explotar, pero también más difícil de mitigar. Engaña a otras aplicaciones para que accedan a registros arbitrarios de su memoria de forma invisible y afecta a todos los equipos con procesadores de Intel, AMD y ARM: ordenadores, tablets, teléfonos inteligentes, etc.

Meltdown aprovecha un fallo de diseño en la ejecución especulativa, una técnica que emplean los procesadores Intel para optimizar su rendimiento. Se emplea para que el procesador prediga qué código se va a ejecutar para buscarlo y ejecutarlo antes de que llegue la petición real. De esta forma, el kernel, o núcleo del sistema, siempre está listo para ejecutar cualquier comando sin esperas.

El problema es que se puede explotar la ejecución especulativa para ejecutar código normalmente restringido al usuario. Los ciberdelincuentes pueden realizar operaciones especulativas y obtener la información antes de que el procesador compruebe los privilegios desde el hilo principal.

Para solucionarlo, se requiere hacer al kernel invisible al sistema y restringirlo del espacio de memoria virtual hasta que el sistema haga la llamada correspondiente. Este blindaje podría repercutir drásticamente en el rendimiento de sistemas que están virtualizando numerosas máquinas. Microsoft ha dicho en una conferencia web realizada el pasado miércoles que no ha detectado merma alguna de rendimiento en los procesadores que se usan en su servicio web Azure tras parchear el sistema y advirtió que los números que están ofreciendo los medios de información hay que tratarlos con extremo cuidado.

Spectre no tiene una solución clara, y varios organismos de seguridad recomiendan esperar a cambiar el procesador del ordenador cuando se lance la próxima generación. Varias compañías han comenzado a desplegar parches de seguridad, pero supondrá un quebradero de cabeza durante meses o años a los expertos en informática y compañías tecnológicas.

Las vulnerabilidades son el resultado de desequilibrar la balanza entre seguridad y rendimiento por perseguir mejoras constantes en el desempeño de los procesadores pese a que la Ley de Moore está llegando a su fin.

“El resultado son procesadores, compiladores, drivers, sistemas operativos y otros componentes críticos que han evolucionado introduciendo capas de optimización complejas que introducían riesgos de seguridad. El costo de este incremento en inseguridad es revisar las decisiones tomadas en el diseño de los procesadores, y en muchos casos alterar las implementaciones realizadas en la su optimización”, concluyen los investigadores que encontraron la vulnerabilidad Spectre.